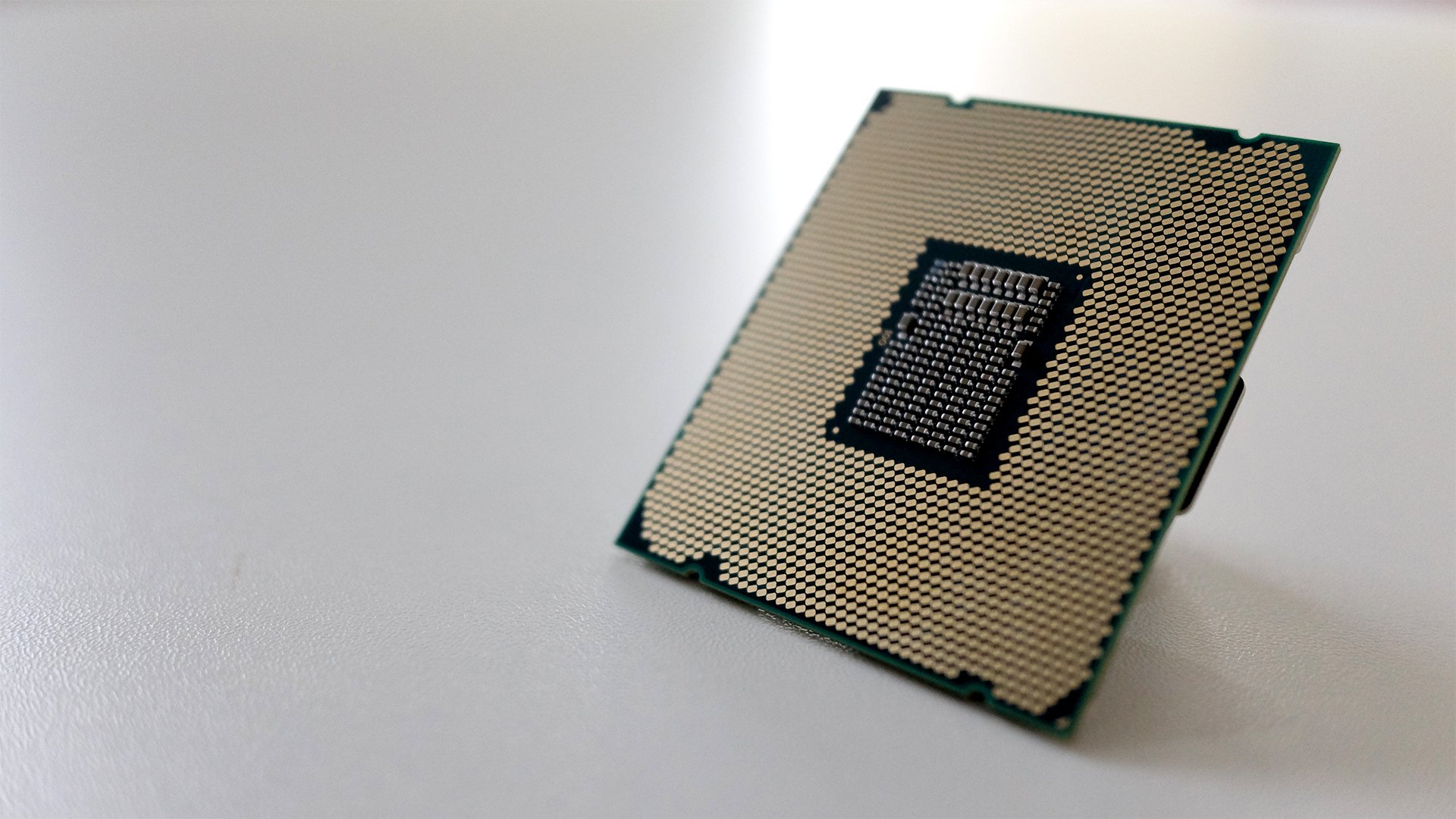

Intel ha annunciato che i suoi processori Tiger Lake da 10 nm disporranno di nuove funzionalità di sicurezza hardware per proteggere dagli attacchi malware in stile Spectre. I processori dei laptop saranno i primi ad essere dotati della nuova tecnologia Intel Control-Flow Enforcement (CET), che secondo Intel protegge dall'abuso di codice legittimo attraverso attacchi di dirottamento del controllo, un tipo di malware notoriamente . Difficile da mitigare con il software. Sviluppata congiuntamente da Intel e Microsoft, la tecnologia offre due nuove funzionalità chiave per la protezione dal dirottamento del malware del flusso di controllo: Shadow Stack (SS) e Indirect Branch Tracking (IBT). Shadow Stack si riferisce a una copia del flusso di esecuzione previsto di un programma utilizzato per garantire che non si verifichino modifiche non autorizzate all'ordine di esecuzione previsto di un'applicazione per difendersi dai metodi di attacco ROP. IBT offre invece una protezione indiretta delle filiali per difendersi dai metodi di attacco utilizzando la programmazione jump/call (JOP/COP). "Intel CET è progettato per proteggere dall'uso improprio del codice legittimo attraverso attacchi di dirottamento del flusso di controllo, tecniche ampiamente utilizzate in ampie classi di malware", ha affermato Tom Garrison, vicepresidente e amministratore delegato di Strategy and Initiatives presso Intel Security Client. Il TEC di Intel sarà disponibile nei processori mobili che utilizzano la microarchitettura Tiger Lake e la tecnologia sarà disponibile anche nelle future piattaforme desktop e server dell'azienda.